7 марта на сайте проекта Wikileaks был опубликован большой массив секретных документов. Они рассказывают о хакерской работе ЦРУ. Авторы проекта назвали этот слив Vault 7 – "Сейф №7". Архив содержит 8761 документ, и создатели ресурса говорят, что это только первая серия разоблачений о ЦРУ. Утверждается, что американские спецслужбы шпионят с помощью телевизоров, телефонов и даже антивирусов. Ruposters заглянул в исходные документы и нашел интересные подробности.

О сливе

Архив представляет собой базу данных центра киберразведки с различными инструкциями, пояснениями, дампами внутренней переписки сотрудников ЦРУ. Основная масса данных – исходные коды хакерских инструментов, позволяющих взламывать современные телефоны на базе IOS и Android, принтеры, факсы, стационарные телефоны, имеющие доступ к Wi-FI, телевизоры с голосовым управлением и промышленные серверы.

Штаб-квартира киберразведывательного отдела в Лэнгли

Штаб-квартира киберразведывательного отдела в Лэнгли

В архиве насчитывается около 24 эксплоитов для Android и 14 эксплоитов для IOS, то есть таких уязвимостей, которые еще не известны производителю. Apple тут же оперативно заявила, что большинство уязвимостей из архива устранены, но в компании не уточнили, когда именно это было сделано, поэтому вероятность риска будет сохраняться до следующего обновления операционной системы.

Архив отредактирован сотрудниками Wikileaks так, чтобы невозможно было понять, какие сотрудники были привлечены к поиску и использованию уязвимостей. При этом каждому сотруднику был присвоен индивидуальный номер вида #XXXXXX, чтобы можно было отследить его деятельность. Также из архива были удалены данные, которые помогли бы понять, на кого были нацелены атаки. Можно лишь сделать вывод о том, что они носили массовый характер.

Пример шифрования псевдонимов сотрудников

Пример шифрования псевдонимов сотрудников

К информации имело доступ довольно большое количество сотрудников. Более 50% из этих документов проходили под грифом "для внутреннего пользования", еще примерно 30% - под грифом "секретно" и только 20% или даже меньше – под грифом "top secret", то есть "совершенно секретные сведения".

Именно из-за того, что доступ к файлам имело большое число сотрудников, они оказались в сети. Известно, что записи были доступны даже бывшим, уволившимся сотрудникам киберразведывательного отдела ЦРУ, поэтому у следователей будут большие трудности с поиском виновного в сливе, который пожелал остаться неизвестным.

Структура слива

Что в действительности представляет из себя сенсационный слив? Это огромный массив документов, который был отредактирован с целью скрыть имена и цели хакеров.

Изначально это был разрозненный массив данных, который сотрудникам Wikileaks пришлось собирать по крупицам. Как будто листы текста пропустили через шредер, и теперь кусочки бумаги нужно сложить воедино.

Поэтому в архивах слива можно найти очень много пустых страниц с пропущенными данными, частями текста, отсутствующими картинками, недостающими частями переписки.

Пример страницы с пропущенными данными

Пример страницы с пропущенными данными

Архив разделен на 5 частей:

1. "Директория" - собрание так называемых "веток" (branches) по различным областям. Здесь можно найти информацию о результатах взломов, части исходных кодов к разрабатываемым в ЦРУ троянам и несколько проектов.

2. "Проекты" - находившиеся в разработке задания с замысловатыми названиями вроде "Филосораптор" (Philosoraptor) или "RoidRage" (Ненависть к [Анд]Роиду). У каждого проекта своя домашняя страница, постоянно обновляющийся исходный код и чат, в котором сотрудники обсуждали те или иные нововведения.

3. "Операционные системы" - здесь собрана вся информация по эксплоитам различных операционных систем. Помимо IOS и Android, в ЦРУ разрабатывали уязвимости последних обновлений Mac, Windows, Linux, есть также база данных по VmWare – комплексу систем для использования в различных отраслях, от автомобилестроения до банковских услуг.

4. "Инструменты" - одна из самых больших частей слива. Здесь собраны инструменты и инструкции по использованию разработанных в ЦРУ вирусов, информация о том, как обойти ту или иную защиту, комментарии по работе с исходными кодами коммерческих программ.

5. "Пользователи" - часть, где собрана вся информация о сотрудниках, пользовавшихся этими данными. Всего у Wikileaks есть информация как минимум о сотне хакеров, которые брали данные из архива. Это не только внутренние псевдонимы, но и электронная почта, специализации. Многие пользователи вели личные блокноты.

Directory / Branches / Groups

Ветки в первой части архива разделены по направлениям деятельности. Например, есть ветка "Удаленный контроль". В ней собраны данные по разрабатывающимся проектам, которые помогали получать доступ к девайсу пользователя прямо с рабочего места в Лэнгли.

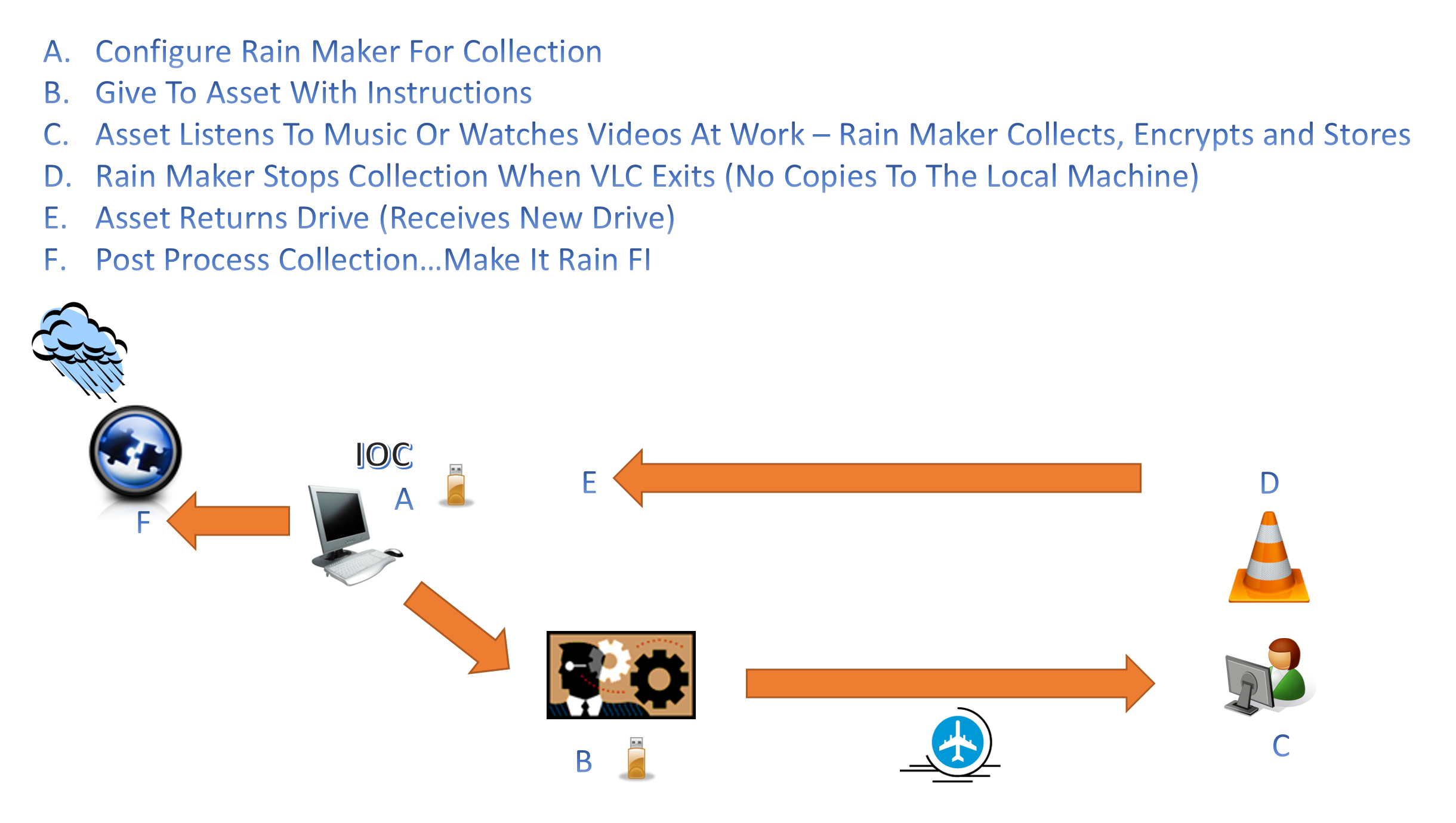

А в ветке "Операционная поддержка" содержится информация о программе с названием Fight Club v.1.1 (Бойцовский клуб). Это вспомогательный инструмент для заражения трояном популярных программ: медиаплеера VLC, архиватора Win-Rar, Adobe Reader и многих других.

Схема действия Fight Club

Схема действия Fight Club

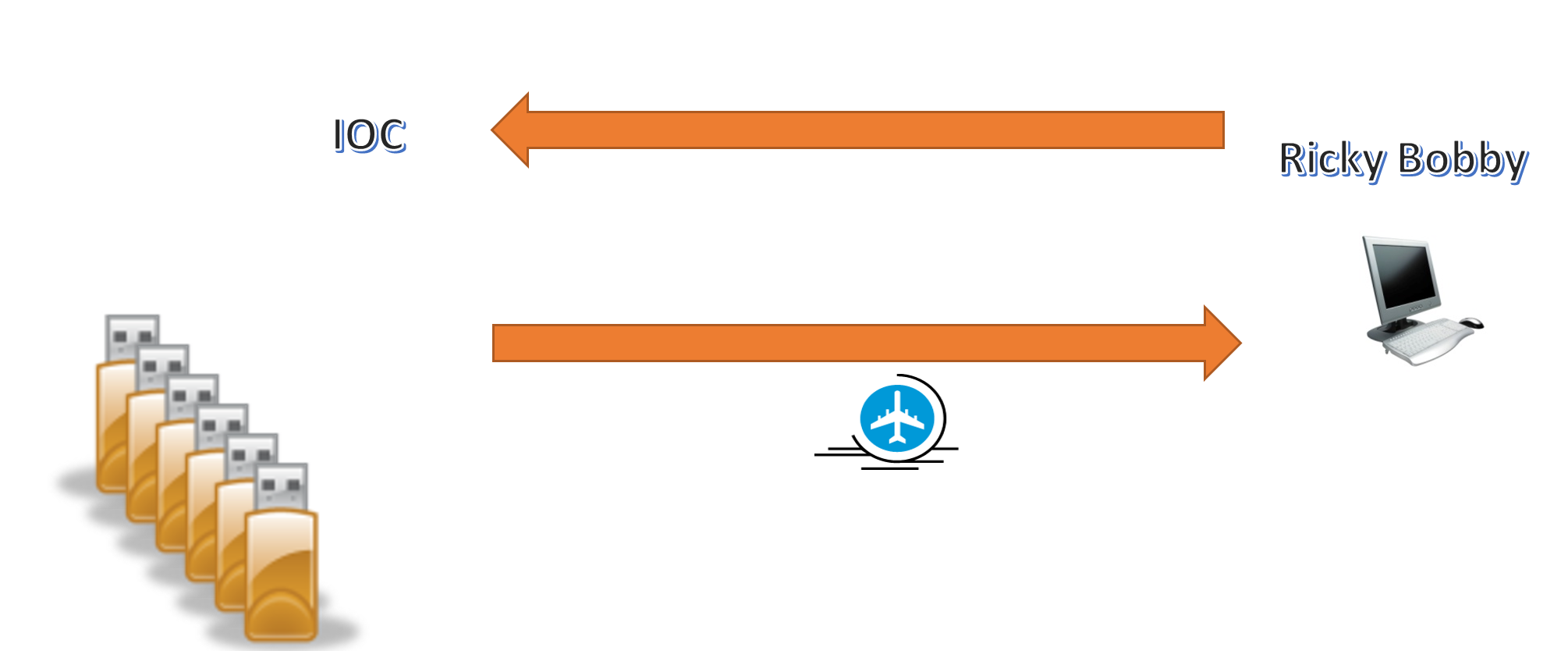

В этой же ветке содержится информация о вирусе Rain Maker v.1.0 ("Творец дождя"), который маскируется под музыкальный плеер, настроенный на проигрывание музыки через колонки, подключенные к Wi-Fi, и получает доступ к файлам с компьютера через тот самый канал, по которому передается музыка, таким образом оставаясь незаметным для пользователя.

Описание процесса кражи документов с помощью Rain Maker

Описание процесса кражи документов с помощью Rain Maker

В ветках "Директории" также содержится множество данных об используемых ЦРУ серверах. Именно оттуда СМИ взяли информацию о PocketPutin Server ("Карманный Путин"). Аналогии тут могут быть случайны, потому что сервер использовался как промежуточное хранилище "прослушанных" данных, "put in" (вкладывать). Сейчас все эти серверы оперативно отключены, потому что Wikileaks опубликовала пароли доступа. Впрочем, в ЦРУ особо не заморачивались – на всех серверах государственной службы с бюджетом в десятки миллиардов долларов стоял одинаковый пароль 123ABCdef.

Серверы со странным названием и пароли от них (первая колонка справа)

Серверы со странным названием и пароли от них (первая колонка справа)

В "Директории" можно встретить множество незавершенных проектов со странными названиями. Например, Pterodactyl ("Птеродактил") позволял получать доступ к вибрации, вспышке и различным индикаторам на некоторых моделях Android. Это помогло бы скрыть отправку информации с телефона другими вирусами. Тут же неизвестная программа QuarkMatter ("Кварковая материя"), каким-то образом позволявшая получать контроль над жестким диском на компьютерах Mac. BaldEagle ("Лысый орел"), разработанный, чтобы удаленно получить права администратора Linux. Yarnball ("Болтливый мяч") вместе с SnowyOwl ("Снежная сова") может получать доступ к ноутбукам компании Apple.

Projects

"Проекты" содержат исходные коды множества программ, а также результаты тестирований на устройствах, таблицы, помогающие определить, что в программе работает, а что нуждается в изменении.

У каждого проекта есть команда и лидер, который индивидуально ведет заметки по продукту. На страницах проектов ЦРУшники писали заметки, обменивались мыслями и шутили над собственными детищами.

- Что за хрень у тебя на аватарке?

- Это детский рисунок. Тебе серьезно хочется разглядывать мою рожу?

Внутри ЦРУ было образовано своеобразное коммьюнити по интересам под названием НЕРДЫ (NetworkingEngineeringReserchDvelopmentSymposium). На страницах внутреннего форума была даже проведена рекламная кампания по вступлению в ряды НЕРДов:

"Вы когда-нибудь… Придумывали гениальную идею, но не знали, где получить конструктивную критику?

Разрабатывали идеальное решение, которое упростит задачу другим разработчикам, столкнувшимся с теми же проблемами?

Написали аккуратный кусок кода, которым хотели бы похвастаться?

Мы представляем вашему вниманию серию технологических бесед НЕРДЫ.

Начинаем в пятницу, с 13:15 до 14:30 (вы все равно ничем полезным в это время не занимаетесь)".

В архивах также можно найти полуофициальные проекты, там сотрудники тренировались применять свои вирусы и программы на популярных играх. Например, один из разработчиков пытался взломать известную "убивалку времени" под названием 2048, но так заигрался в нее, что отвлекся от работы:

"Какая глупая игра... У нее есть режим floppy 2048, я неплохо посмеялся"

"Какая глупая игра... У нее есть режим floppy 2048, я неплохо посмеялся"

Operating Systems / Platforms

Эта часть архива содержит в себе не только описания уязвимостей для мобильных устройств, но и примеры взломов популярных браузеров, антивирусов, операционных систем для ноутбуков и стационарных компьютеров.

Большая часть заметок посвящена созданию и совершенствованию среды, в которой сотрудники тестируют свои инструменты взлома. Под каждую операционную систему создается своя среда, которая позволяет эмулировать другие устройства на одном девайсе. Таким девайсом стал планшет GT-P3100 от Samsung, который, по утверждению сотрудников, идеально подходил для того, чтобы воссоздать на нем все остальные планшеты.

GT-P3100 во время процедуры восстановления

GT-P3100 во время процедуры восстановления

Вполне обычным считается разговор нескольких сотрудников, в 2015 году обсуждавших пресс-релиз от команды антивируса "Касперский", вскрывших принципы работы хакерской группировки Equation. В диалоге сотрудники выясняют, что сделали не так хакеры и что нужно подкорректировать, чтобы избежать поимки. Предлагается использовать криптографию собственной разработки, маскировать следы под деятельность других хакерских групп, в том числе российских – подписывать строки кода кириллицей.

Development / Tools

Ветки различных разработок содержат в себе вспомогательные инструкции к программам, но фактически это просто свалка самых разнообразных ссылок, строчек кода, чатов и многого другого.

Сюда сотрудники отправляли находки для всеобщего пользования. Из этой груды материала можно узнать, что этот отдел ЦРУ использовал нелицензионное ПО для своих компьютеров. Руководство по каким-то причинам не обеспечило штатных хакеров официальными пакетами Microsoft Office, поэтому сотрудники обменивались так называемыми GVLK-ключами для активации продукции от Microsoft. Здесь же можно отыскать инструкцию по созданию собственной темы в Windows 7, заменяющей иконки, шрифты и окно настроек.

Список ключей для активации

Список ключей для активации

Практически все исходные данные по тому, как обходить антивирусы, какие у них есть уязвимости и ошибки, проходят под грифом "секретно". Один из антивирусов перестает видеть некоторые программы как зараженные, если их попросту переименовать. Подходящее имя автоматически будет рассматриваться как разрешенное, а вирус получит доступ к компьютеру пользователя.

Секретный статус проектов по взлому антивирусов

Секретный статус проектов по взлому антивирусов

Судя по всему, сотрудники уже давно научились получать доступ к сохраненным паролям браузеров Internet Explorer и Opera. "Эта технология очень простая и требует только получения доступа к регистрационным правам, чтобы успешно использоваться", - комментирует вредоносный код один из сотрудников.

Users

Общение пользователей организовано по принципу веб-форума "Двач" и похожих. Каждый может прикреплять к своим сообщениям, которые видны всем из ветки обсуждения, картинки и документы, любое сообщение имеет точную дату отправки.

Также у каждого пользователя есть своя личная страница со скрытой веткой сообщений, которую можно использовать как блокнот. На личной странице также публикуются ссылки на проекты, которыми занимается пользователь.

Часть личной страницы сотрудника

Часть личной страницы сотрудника

В личных блокнотах многие сотрудники писали о себе - о своих музыкальных предпочтениях, отношении к достижениям коллег. Блокноты использовались также для сохранения ссылок на ресурсы с полезными статьями, для ссылок на пиратские фильмы и приложения.

"Стоп, я что, действительно удалил этот файл?

Итак, Пользователь #71468 работает над одной штукой, которая может удалять чьи-нибудь файлы.

Украл, подпортил – все это прекрасно! Работа напомнила мне инструмент, написанный Пользователем #75251 давным-давно.

Фрустрация! Ярость! Вот, кстати, код, который он использовал…"

Другой пользователь методично сохранял японские смайлы, а некоторые из них даже сопровождал пометками и объяснениями:

Пользователь #5242897:

- Ой, спасибо, ты прекрасный человек. Я бы хотел запостить на Reddit под заголовком "Извращенная интерпретация". Смайлик неодобрения станет достойным пополнением моей коллекции.

Пользователь #71475:

- (づ。◕‿‿◕。)づ можешь на меня положиться

Один пользователь, кажется, раскрыл, почему многие проекты имеют такие странные названия. #77011 опубликовал подборку крутых, по его мнению, названий, которые он очень хотел бы использовать в следующих работах. Все они отсылают к любимым музыкальным группам, фразам из фильмов и сериалов:

Отсылки к "Чужому" и песням Странного Эла Янковича

Отсылки к "Чужому" и песням Странного Эла Янковича

Реакция

Центральное разведывательное управление США обвинило сайт Wikileaks в том, что он ставит под угрозу безопасность американцев, раскрывая такие данные. При этом, конечно, в ЦРУ не подтвердили их подлинность. Однако независимые специалисты уверены, что документы настоящие.

Пресс-секретарь Белого дома Шон Спайсер заявил, что виновные будут наказаны по всей строгости закона. Он добавил, что президент Дональд Трамп обеспокоен случившимся.

Спецслужбы сейчас проверяют, кто имел доступ к документам. По некоторой информации, в ЦРУ подозревают подрядчиков - гражданских служащих, которые выполняли некоторые работы для управления по договору. А авторы проекта по сливу секретных данных утверждают, что у них есть еще материалы о деятельности спецслужб. 9 тысяч документов - лишь один процент всей информации, которая попала к Wikileaks.